Holen Sie sich Avast One für iPhone, um Hacker und Malware besser zu blockieren

- Sicherheit

- Privatsphäre

- Leistung

Das Mirai-Botnet durchforstet das Internet nach ungesicherten intelligenten Geräten und übernimmt die Kontrolle über sie, um ein Netzwerk von Bots zu schaffen, die in der Lage sind, verheerende Cyberangriffe zu starten. Wir erklären, wie diese Botnets funktionieren, warum immer wieder neue Mirai-Bedrohungen auftauchen und wie Sie Ihre vernetzten Geräte mit starker Sicherheitssoftware schützen können.

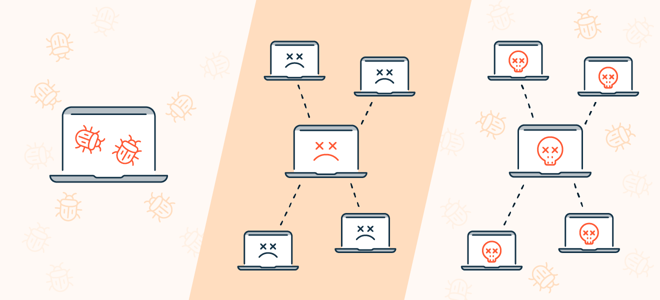

Mirai ist eine Art von Malware, die auf Verbrauchergeräte wie intelligente Kameras und Heimrouter abzielt und diese in ein Zombie-Netzwerk aus ferngesteuerten Bots verwandelt. Mirai-Botnets werden von Cyberkriminellen genutzt, um Computersysteme in massiven DDoS-Angriffen (Distributed Denial of Service) anzugreifen.

Dieser Artikel enthält :

Im Gegensatz zu anderen Cyberbedrohungen, befällt die Mirai-Malware vor allem vernetzte Smart-Home-Geräte wie Router, Thermostate, Babyphone, Kühlschränke usw. Die Mirai-Malware zielt auf das Linux-Betriebssystem ab, auf dem viele Internet-of-Things-Geräte (IoT-Geräte) laufen, und ist darauf ausgelegt, Schwachstellen in intelligenten Geräten auszunutzen und sie zu einem Netzwerk infizierter Geräte, einem sogenannten Botnet, zu verbinden.

Sobald die gekaperte Hardware Teil des Botnets ist, wird sie als Teil einer Herde von Zombie-Rechnern für weitere Angriffe genutzt. Traditionell wurden Botnets zur Durchführung von Phishing-Kampagnen und groß angelegten Spam-Angriffen eingesetzt, doch aufgrund der Beschaffenheit von IoT-Geräten sind Mirai-Botnets ideal geeignet, um Webseiten oder Server durch DDoS-Angriffe lahmzulegen.

Die Ursprünge von Mirai gehen auf einen College-Studenten namens Paras Jha und seinen Freund Josiah White zurück. Nachdem sie 2016 den Quellcode des Mirai-Botnetzes geschrieben hatten, nutzten sie ihre Schöpfung, um Jhas eigene Universität zu erpressen, indem sie DDoS-Angriffe auf die Einrichtung starteten.

Jha und White gingen mit dem Hacking noch einen Schritt weiter und nahmen die Server des beliebten Videospiels Minecraft sowie die Unternehmen ins Visier, die mit dem Schutz der lukrativen Spieleserver vor genau dieser Art von DDoS-Störungen beauftragt sind.

Die ursprüngliche Entwicklung und Nutzung des Mirai-Botnets gegen Minecraft-Spieleserver war das Werk von Paras Jha und Josiah White. Doch im September 2016 haben die beiden anscheinend ihren eigenen Code online gestellt, um den Ursprung ihrer Botnet-Angriffe zu verschleiern.

In freier Wildbahn geriet Mirai außer Kontrolle, da es von anderen Cyberkriminellen modifiziert und kopiert wurde. Seitdem richtet es in verschiedenen Formen immer wieder Schaden an – vor allem in Form eines groß angelegten DDoS-Angriffs, der in den USAgroße Teile des Internets lahmlegte.

Um zu verstehen, wie das Mirai-Botnet funktioniert, muss man mit dem riesigen Netzwerk internetfähiger Haushaltsgeräte beginnen, das unter dem Namen Internet der Dinge (IoT) bekannt ist. Diese Geräte sind in modernen Smart Homes immer häufiger anzutreffen, aber sie eröffnen Cyberkriminellen eine weitere Angriffsfläche, die sie ausnutzen können.

Zunächst scannt die Mirai-Malware IP-Adressen, um intelligente Geräte zu identifizieren, auf denen eine als ARC bekannte Linux-Version läuft. Anschließend nutzt Mirai Sicherheitsschwachstellen im IoT-Gerät aus, um sich über Standard-Benutzernamen und -Kennwortkombinationen Zugang zum Netzwerk zu verschaffen. Wenn diese Einstellungen nicht geändert oder aktualisiert wurden, kann Mirai sich in das Gerät einwählen und es mit Malware infizieren.

Wenn die Zahl der im infizierten Netzwerk gefangenen Geräte steigt, nutzen die Cyberkriminellen die Mirai-Botnets, um gezielte Webseiten oder Server zum Absturz zu bringen, indem sie sie mit mehr Datenverkehr bombardieren, als sie bewältigen können. Die Webseite oder der Dienst bleibt für normale Benutzer unzugänglich, bis der DDoS-Angriff gelöst ist, was immer häufiger die Zahlung eines Lösegelds erfordert.

Sobald Mirai ein smartes Gerät infiziert hat, verwandelt es dieses in einen weiteren Zombie in einer Armee von ferngesteuerten Bots. Mirai löscht sogar bereits vorhandene Malware, um sicherzustellen, dass das Gerät sicher in das Botnetz eingebunden ist – und das alles ohne die Zustimmung oder das Wissen des Besitzers.

Unter der Kontrolle des Botnet-Erstellers kann die IoT-Hardware dann gezwungen werden, die Netzwerke für die Ausnutzung anderer anfälliger Geräte zu scannen, um noch mehr Opfer in das Mirai-Botnet einzuschließen. Und da die meisten Smart Homes nicht mit einer umfassenden Netzwerksicherheit ausgestattet sind, bleiben die smarten Geräte anfällig für Mirai und andere IoT-Botnets.

Bei den meisten Geräten, die das Mirai-Botnet angreift, handelt es sich um Router und Kameras, aber fast jedes smarte Gerät ist anfällig für IoT-Botnets. Dieselbe Netzwerkverbindung, die Staubsaugerrobotern, Gegensprechanlagen, Küchengeräten und intelligenten Fahrzeugen ihre Funktionalität in einem smarten Zuhause verleiht, ist auch eine potenzielle Hintertür für Malware.

Es gibt einige Teile des IoT, die für Mirai unzugänglich sind, aber das liegt daran, dass die Schöpfer der Malware ihren Code so programmiert haben, dass bestimmte IP-Adressen nicht angegriffen werden, z. B. die des US-Verteidigungsministeriums.

Mirai-Botnets sind besonders gefährlich, weil sie für DDoS-Angriffe verwendet werden, die wirtschaftlich verheerend und extrem schwer zu stoppen sind. DDoS-Angriffe haben Unternehmen in mehreren öffentlichkeitswirksamen Fällen zur Zahlung von hohen Lösegeldern gezwungen.

Neben DDoS-Angriffen können IoT-Botnets Geräte mit Ransomware in Geiselhaft nehmen, Spam-E-Mails verbreiten und Klick-Betrug begehen, um persönliche Daten und sensible Finanzinformationen abzugreifen.

Mirai wurde erstmals im September 2016 durch umfangreiche DDoS-Angriffe auf die Infrastruktur von Minecraft-Spielen, darunter auch auf den Hosting-Dienst OVH, bekannt. Nachdem das Botnet dazu benutzt wurde, die Webseite des bekannten Cybersecurity-Journalisten Brian Krebs zum Absturz zu bringen, wurde die Öffentlichkeit aufmerksam.

Nachdem der Mirai-Quellcode auf mysteriöse Weise von einem Profil mit dem Benutzernamen „Anna Senpai“ im Internet geteilt wurde, erschütterte eine Reihe hochkarätiger Mirai-DDoS-Angriffe das Internet – ein besonders berüchtigtes Beispiel war die enorme Bombardierung des IoT-Botnets, die Dyn zum Erliegen brachte, einen großen DNS-Anbieter.

Obwohl die Urheber von Mirai schnell vom FBI aufgespürt wurden, ist die von ihnen entwickelte Malware weiterhin im Umlauf. Das bedeutet, dass Mirai, seine Malware-Ableger und andere ähnliche Botnets immer noch eine erhebliche Bedrohung für ungeschützte Geräte und Netzwerke darstellen. Deshalb ist es so wichtig, dass Sie Ihr Gerät mit einer starken Anti-Malware-Software schützen.

Der Quellcode des Mirai-Botnets wurde im Dark Web veröffentlicht und wird von Malware-Entwicklern ständig weiterentwickelt, um fortschrittlichere Varianten von Mirai zu erstellen. Die jüngsten IoT-Botnet-Bedrohungen wie Okiru, Satori und Reaper basieren alle auf dem Mirai-Malware-Quellcode. Aufgrund des offenen Quellcodes von Mirai werden unweigerlich weitere Varianten entstehen.

Mirai nutzt Standard-Benutzernamen und -Kennwörter aus und versucht, die richtige Kombination zu finden, um einzubrechen. Anstatt einen Brute-Force-Angriff auf ein einzelnes Gerät durchzuführen, zieht Mirai einfach zu einem leichteren Ziel weiter. Daher sollte es Ihre oberste Priorität sein, die werkseitig eingestellten Anmeldeschlüssel zu ändern und so schnell wie möglich ein starkes Passwort für Ihre IoT-Geräte zu erstellen.

Die Verwendung eines Zufalls-Passwortgenerators zur Erstellung langer, komplexer Passwörter, die nicht erraten oder geknackt werden können, hilft, Ihre ansonsten anfälligen IoT-Geräte zu schützen.

Doch selbst wenn die Cyber-Bedrohungen, die auf intelligente Geräte abzielen, immer größer und ausgefeilter werden, sind die integrierten IoT-Sicherheitsprotokolle oft relativ schwach. Ein einziges kompromittiertes Gerät reicht aus, um ein ganzes System zu gefährden. Daher ist es wichtig, zusätzliche Maßnahmen zur Sicherung Ihres Smart Home zu ergreifen.

Sobald ein Botnet oder eine andere Malware auf eines Ihrer vernetzten Geräte zugegriffen hat, ist der Schaden bereits angerichtet. Deshalb ist es so wichtig, die Sicherheit Ihres digitalen Lebens und Ihres Heimnetzwerks proaktiv anzugehen – um Infektionen von vornherein zu verhindern.

Avast One kombiniert sechs fortschrittliche Sicherheitsebenen und überlässt nichts dem Zufall, wenn es darum geht, Hacker zu stoppen und Sie vor bösartiger Software zu schützen. Und mit der heuristischen Erkennung von Bedrohungen, die auf modernster künstlicher Intelligenz basiert, sind Sie selbst vor den neuesten Bedrohungen umfassend geschützt.

Laden Sie Avast One kostenlos herunter, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Laden Sie Avast One kostenlos herunter, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Installieren Sie Avast One kostenlos, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Installieren Sie Avast One kostenlos, um Echtzeitschutz vor Hackern, Malware und anderen Online-Bedrohungen zu erhalten.

Holen Sie sich Avast One für iPhone, um Hacker und Malware besser zu blockieren

Holen Sie sich Avast One für Android, um Hacker und Malware besser zu blockieren