Bloqueie botnets e malware com o Avast Mobile Security

- Segurança

- Privacidade

- Desempenho

A rede zumbi Mirai vasculha a internet em busca de dispositivos inteligentes desprotegidos com o objetivos de adicioná-los a uma rede de robôs capazes de lançar ataques cibernéticos devastadores. Vamos explicar como essas redes zumbis funcionam, por que as novas ameaças Mirai continuam emergindo e como proteger seus gadgets em rede com um software de segurança potente.

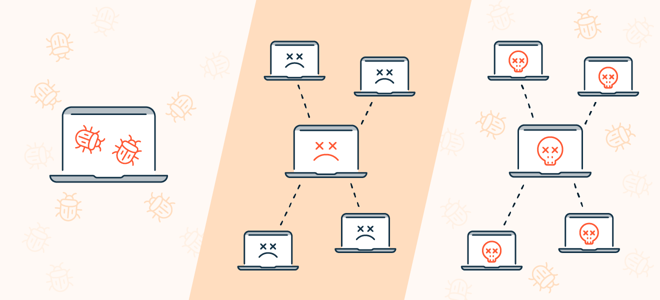

Mirai é uma espécie de malware que ataca dispositivos eletrônicos, como câmeras inteligentes e roteadores domésticos, transformando-os em robôs controlados remotamente por uma rede zumbi. Redes zumbis Mirai são utilizadas por cibercriminosos para atingir sistemas de computador em ataques distribuídos de negação de serviço (DDoS) gigantescos.

Este artigo contém :

Diferentemente de outras ameaças cibernéticas, o malware Mirai impacta principalmente dispositivos IoT domésticos conectados em rede, como roteadores, termostatos, monitores de bebês, refrigeradores, etc. Desenvolvido para atacar o sistema operacional Linux, utilizado por muitos desses gadgets, o Mirai explora as vulnerabilidades dos aparelhos para conectá-los a uma rede de máquinas infectadas, conhecida como rede zumbi.

Uma vez integrado a uma rede zumbi, o hardware sequestrado passa a promover mais ataques como parte de um exército de máquinas zumbis. Tradicionalmente, redes zumbis tem sido utilizadas na condução de campanhas phishing e ataques spam em larga escala, mas devido à natureza dos dispositivos IoT, as redes zumbis Mirai são especialmente boas em derrubar sites ou servidores através de ataques DDoS.

As origens do Mirai levam a um estudante universitário chamado Paras Jha e seu amigo Josiah White. Depois de escreverem o código-fonte do Mirai, em 2016, os dois utilizaram a criação para testar e extorquir a própria universidade na qual Jha estudava. Para isso, investiu em ataques DDoS à instituição.

Depois disso, Jha e White ampliaram seu alcance cibercriminoso, atacando servidores que hospedavam um dos jogos mais populares do mundo, o Minecraft, além de empresas contratadas para proteger os lucrativos servidores de jogos contra justamente esse tipo de ataque DDoS.

Sim, você já sabe que o desenvolvimento e uso inicial do malware Mirai contra servidores do Minecraft foi trabalho de Paras Jha e Josiah White. Mas em setembro de 2016, a dupla divulgou o seu próprio código na web para disfarçar a origem dos ataques da sua rede zumbi.

À solta pelo mundo, o malware Mirai se transformou em uma bola de neve fora de controle, já que foi replicada e modificada por outros cibercriminosos. Desde então, o malware continuou a causar estragos em várias formas, com destaque para os ataques DDoS em larga escala que derrubaram uma boa parte da internet dos EUA.

Para entender como a rede zumbi Mirai funciona, é preciso começar pela imensa rede de dispositivos domésticos conectados à internet, conhecidos como Internet das Coisas (IoT, da sigla em inglês: internet of things). Esses gadgets são elementos cada vez mais presente nas casas inteligentes, mas eles aumentam potencialmente a superfície de ataque que pode ser explorada por cibercriminosos.

Antes de tudo, o Mirai analisa endereços IP para identificar dispositivos inteligentes que executam uma versão do Linux conhecida como ARC. Na sequência, o malware explora as vulnerabilidades de segurança nos dispositivos IoT para ganhar acesso a uma rede com credenciais de acesso (nome e senha) padrão (definições de fábrica). Se essas configurações não forem alteradas ou atualizadas, o Mirai pode se conectar ao dispositivo e infectá-lo.

Com o aumento no número de dispositivos na rede infectada, os cibercriminosos em controle utilizam o Mirai para derrubar sites ou servidores com o bombardeamento de mais tráfego do que o alvo é capaz de processar. Assim, o site ou serviço continuará inacessível a usuários normais até que o ataque DDoS seja resolvido, o que, cada vez mais, envolve o pagamento de um resgate.

Após infectar um dispositivo inteligente, o Mirai o transforma em mais um zumbi de um exército de robôs controlados remotamente. O Mirai pode até mesmo limpar outros malwares já existentes para garantir que o dispositivo seja seguramente adicionado à rede zumbi sem o consentimento ou conhecimento do usuário.

Sob o comando do criador da rede zumbi, o dispositivo IoT pode ser forçado a analisar a rede na qual está conectado em busca de outros dispositivos vulneráveis a serem explorados, atraindo ainda mais vítimas à rede zumbi do Mirai. E como a maioria das casa inteligentes não são equipadas com um sistema de segurança de rede abrangente, os dispositivos inteligentes continuam vulneráveis ao Mirai e outras redes zumbis IoT.

A maioria dos dispositivos atacados pelo Mirai são roteadores domésticos e câmeras, mas praticamente todos os aparelhos inteligentes estão suscetíveis às redes zumbis IoT. A mesma conexão de rede que disponibiliza sua funcionalidade em uma casa inteligente a robôs aspiradores, intercomunicadores, eletrodomésticos e veículos inteligentes, também é uma potencial entrada de malwares.

Há algumas partes da IoT onde o Mirai não chega, mas isso se deve ao fato de que os criadores do malware programaram o código para não atacar determinados endereços IP, como aqueles de propriedade do Departamento de Defesa dos EUA.

Redes zumbis Mirai são particularmente perigosas porque são utilizadas em ataques DDoS, que têm um potencial devastador em termos comerciais e são extremamente difíceis de combater. Ataques DDoS já forçaram empresas a desembolsarem uma grande quantia como pagamento de resgate em diversos ataques que viraram manchete de jornal.

Além dos ataques DDoS, redes zumbis IoT podem sequestrar dispositivos com o uso de ransomwares, espalhar spams por e-mail e implementar o golpe do clique para coletar dados pessoais e informações financeiras sigilosas das vítimas.

O Mirai surgiu em setembro de 2016, com um grande ataque DDoS na infraestrutura do jogo Minecraft, incluindo o serviço de hospedagem OVH. Depois que a rede zumbi foi utilizada para derrubar o site de Brian Krebs, famoso jornalista da área de cibersegurança, as pessoas se deram conta do perigo.

Além disso, depois que o código-fonte do Mirai foi misteriosamente compartilhado na internet por um perfil com o nome de usuário “Anna Senpai”, uma série de ataques DDoS do malware se espalharam pela internet. Um exemplo infame da ação foi a enorme barragem de rede zumbi IoT que derrubou Dyn, um importante provedor DNS.

Mesmo com a captura rápida dos criadores do Mirai pelo FBI, o malware continua à solta pelo mundo. Isso significa que o Mirai, malwares derivados dele e outras redes zumbis similares ainda representam uma grande ameaça a dispositivos e redes desprotegidas. Por isso é importante proteger os seus dispositivos com um software antimalware potente.

Com o seu compartilhamento na dark web, o código-fonte do Mirai continua a evoluir com adaptações desenvolvidas por criadores de malwares. O objetivo é criar variações mais avançadas da rede zumbi. Ameaças recentes de redes zumbis IoT, como o Okiru, Satori e Reaper, são baseadas no Mirai. Inevitavelmente mais variantes surgirão devido ao código aberto do Mirai.

O Mirai explora nomes de usuários e senhas definidas em fábrica. Isso significa que, ao invés de abrir mão de ataques de força bruta para invadir um dispositivo, o Mirai simplesmente escolhe os alvos mais fáceis. Assim, a sua prioridade máxima enquanto usuário deve ser alterar as credenciais de acesso de fábrica e criar uma senha forte para os seus dispositivos IoT o mais rápido possível.

O uso de um gerador de senhas aleatórias na criação de códigos complexos e longos, que são difíceis de quebrar, ajuda a proteger dispositivos IoT vulneráveis.

Mas mesmo com a alta no número de ações e a sofisticação dos ataques a dispositivos inteligentes, protocolos de segurança integrada de dispositivos IoT são relativamente fracos. Basta um dispositivo comprometido para expor todo um sistema. Por isso é importante adotar medidas adicionais para proteger a sua casa inteligente.

Depois que uma rede zumbi ou outros malwares acessam um dos seus dispositivos em rede, o dano já foi feito. Por isso é importante uma abordagem de segurança proativa para proteger a sua vida digital e, assim, prevenir-se contra infecções.

O Avast Free Antivirus combina seis camadas de segurança completa para bloquear cibercriminosos e blindar os seus dispositivos contra softwares maliciosos.

Baixe o Avast Free Antivirus e proteja seu PC contra botnets, malware e outros riscos de segurança cibernética.

Baixe o Avast Security e proteja seu Mac contra botnets, malware e outros riscos de segurança cibernética.

Instale grátis o Avast Mobile Security e proteja seu smartphone Android contra botnets, malware e outros riscos de segurança cibernética.

Instale grátis o Avast Mobile Security e proteja seu iPhone contra ameaças online.

Bloqueie botnets e malware com o Avast Mobile Security

Proteja seu iPhone contra ameaças com o Avast Mobile Security